fit 2001 >

Eingabegeräte >

Sicherheit > Details

Ein zentraler Aspekt der Sicherheit ist die Authentifikation, d.h. ob der bzw. die BenutzerIn wirklich die Person ist, für die sie sich ausgibt. Neben den schwer zu merkenden Paßwörtern, gibt es auch eine Reihe von anderen Möglichkeiten, die auf dem Prinzip beruhen, einen einmaligen und fälschungssicheren Gegenstand zur Identifikation zu besitzen. Früher war das der Schlüssel, der nur in das zugehörige mechanisches Schloß paßte.

Das elektronische Pendand sind die Chip- und Plastikkarten mit Magnetstreifen, die dem bzw. der BesitzerIn den Zugang zu einem System ermöglichen. Während Magnetstreifen relativ einfach ausgelesen, kopiert und manipuliert werden können, verwenden Chipkarten ein eigens Betriebssystem, das den unerlaubten Zugriff verhindern soll, indem nicht zuletzt die Daten auch verschlüsselt werden können. Da der alleinige Besitz der Karte oft zu wenig ist, verwenden viele Systeme zusätzlich noch eine geheime PIN Nummer, die man sich ähnlich wie ein Paßwort nach wie vor merken muß.

|

|

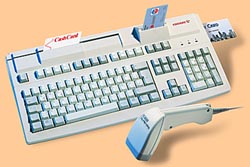

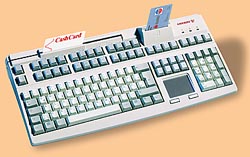

| >[Tastaturen mit Karten/Chip-Lesegerät] | |

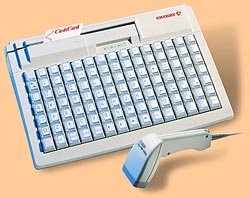

Für den PC gibt es mittlerweile viele verschiedene Tastaturen, die ein spezielles Lesegerät integriert haben. Der Anschluß an den PC erfolgt hier meisten über die serielle/parallele Schnittstelle oder direkt über Scancodes, wie z.B. bei Barcode-Lesegeräten. Die Firma Cherry bietet Tastaturen in allen erdenklichen Kombinationen an. Erwähnenswert ist die Matrixtastatur, deren Tasten in einem Raster angeordent und frei programmierbar sind. Anwendungsgebiete für diese Tastaturen sind u.a. Homebanking, Login in das Betriebssystem, Krankenkassen, Lagerverwaltung, Kassa, etc.

|

| >[Matrixtastatur] |

Die biometrische Zugangskontrolle beschäftigt sich mit dem Zunutzemachen der anatomischen Eigenheitung und den persönlichen Charakteristiken eines Menschen zum Zwecke der eindeutigen Identfizierung. Die Vision ist, in Zukunft ohne Paßwörter und Chipkarten auszukommen und ein 100% sicheres Erkennen zu gewährleisten. Die "Eingabe" erfolgt entweder aktiv, wenn der/die BenutzerIn mit dem Eingabegerät direkt in Kontakt treten muß oder passiv, wenn das System auch aus einer gewissen Entfernung die Person automatisch erkennen kann.

Folgende Faktoren charakterisieren ein ideales System:

- hohe Erkennungsgenauigkeit

- leicht zu bedienen

- Geschwindigkeit (Erkennung soll nur weinige Sekunden benötigen)

- Erkennung soll nicht aufdringlich sein (Augentests werden als aufdringlich angesehen)

- Soziale Akzeptanz

- geringe Kosten

Die biometrischen Authentifizierungssysteme untereilen sich in zwei Kategorien:

1. Physische Biometrik

- Gesichtserkennung Auffinden des Gesichts, Auffinden von Gesichtsmerkmalen (Augen, Nase, Mund), Normalisieren, Eigenspace Projektion = 85 bytes, Vergleich

- Fingerabdruck

Chipscanner einsetzbar für Mouse, Handy, Keyboard, Auto, Signaturwaffen, etc.

Fingerscan (Quelle nicht bekannt)

- Handgeometrie 20 Bytes, nicht so genau wie Fingerabdruck

- Irisscan

sehr genau und schnell, die Iris bleibt das ganze Leben lang stabil und unverändert

über 266 Merkmale

Wahrscheinlichkeit, daß zwei Iris die gleichen Merkmale produzieren = 10^78

512 Bytes

Zugangskontrolle (Quelle nicht bekannt)

2. Biometrik durch Persönlichkeitsmerkmale

- Spracherkennung

- Handschrifterkennung

- Tastaturschreibstilerkennung

>[Weitere Infos zu Biometrie]

>Entstehung | Ausbreitung | Verlierer | Vergleich | Sicherheit | Veränderung | Auswirkungen | Interaktiv | Zukunft