| fit 2001 > Email > Ausbreitung > | Erhöhung der Sicherheit des Emailverkehrs |

Die Gefahr, dass jemand meine Briefe lesen könnte, ist heute sehr groß. Aus diesem Grund versucht man die Sicherheit des Email-Verkehrs zu erhöhen:

Mit zusätzlichen technischen Hilfsmitteln kann die Sicherheit bei der Nutzung von Email erhöht werden. Besonders die Kryptographie spielt in diesem Zusammenhang eine große Rolle. Im folgenden werden Mechanismen, die die Sicherheit bei Email erhöhen, vorgestellt:

- Einsatz von PEM und PGP zur Verschlüsselung

Privacy Enhanced Mail (PEM) und Pretty Good Privacy (PGP) sind Verfahren, die das Verschlüsseln bzw. Signieren von Nachrichten zulassen. Beide Verfahren setzen auf dem mächtigen Verschlüsselungsalgorithmus RSA auf, der auf einem Zwei-Schlüssel-Prinzip basiert. Bei diesem Verfahren besitzt jeder Nutzer zwei verschiedene Schlüssel: einen geheimen Schlüssel, der nur ihm bekannt ist und einen öffentlichen Schlüssel, der anderen Teilnehmern im Netz zugänglich gemacht werden muss. Hierzu sind entsprechende Schlüssel-Verwaltungsinstanzen, sogenannte Key-Server, notwendig, die die Verteilung der öffentlichen Schlüssel an andere Internet-Teilnehmer übernehmen. Die notwendigen Schlüssel kann der Nutzer selbständig mit Hilfe der Programme generieren.

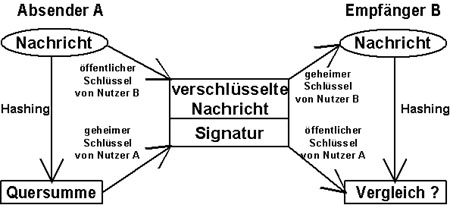

Will ein Nutzer A an einen Nutzer B eine verschlüsselte Nachricht schicken, so verschlüsselt A diese Nachricht mit dem öffentlichen Schlüssel von B. Nur B kann die empfangene Nachricht mit seinem geheimen Schlüssel, den nur er kennt, entschlüsseln. Hiermit ist gewährleistet, dass auch nur der Nutzer B die Nachricht lesen kann. Um auch die Authentizität, damit ist die sichere Identifikation des Nutzers A gemeint, sicherzustellen, ist eine Signierung der Nachricht durch Nutzer A erforderlich. Hierzu verschlüsselt der Nutzer A eine durch sogenanntes Hashing gebildete Quersumme der Nachricht mit seinem geheimen Schlüssel und schickt diese mit. Der Nutzer B kann diese Quersumme mit dem öffentlichen Schlüssel des Nutzers A entschlüsseln. Gleichzeitig kann Nutzer B durch Hashing eine Quersumme der von ihm bereits entschlüsselten Nachricht bilden und kann die beiden Quersummen vergleichen. Bei Übereinstimmung der beiden Quersummen ist die Nachricht unverändert und der Absender ist wirklich der Besitzer des öffentlichen Schlüssels.

(Das Public-Key Verfahren)

PGP und PEM sind sehr wirkungsvolle Methoden gegen Einsehen, Verändern oder Verfälschen von Email-Inhalten. Inzwischen sind internationale Varianten der PGP- Programme verfügbar, die auf europäische Krypto-Algorithmen aufsetzen und somit nicht unter die amerikanischen Export-Beschränkungen fallen. Dadurch können frei wählbare Schlüssel mit beliebiger Länge zur Verschlüsselung gewählt werden, womit eine extrem hohe Sicherheit erreicht werden kann. Für private Nutzung können diese Programme von diversen Servern kostenlos heruntergeladen werden. Jedoch sind PEM und PGP für einen generellen Einsatz im Internet zu kompliziert, da derzeit nur eine unzureichende und unter Umständen fehlerbehaftete Einbindung in gängige Email-Applikationen existiert.

- Einsatz von S/MIME zur Verschlüsselung

Secure Mutipurpose Internet Mail Extension (S/MIME) ist eine Erweiterung des MIME-Standards, um einen sicheren Email-Versand zu ermöglichen. Die S/MIME-Verschlüsselung basiert ebenfalls auf dem RSA-Verschlüsselungsalgorithmus. S/MIME bietet zusätzlich zur Wahrung der Vertraulichkeit und Integrität der Email (durch Verwendung von Verrschlüsselungsalgorithmen) einen Authentifizierungsmechanismus, der auf Zertifikate nach dem X.509-Standard basiert. Da S/MIME auf dem MIME-Standard aufsetzt, ist die Integration in gängige Email-Applikationen im Gegensatz zu PGP bzw. PEM einfacher. Bereits der Netscape Messenger unterstützt S/MIME.

Um eine verschlüsselte Email mit S/MIME zu verschicken, muss der Nutzer über ein Zertifikat eines Trustcenters verfügen. Dieses Zertifikat garantiert die Echtheit des öffentlichen Schlüssels des Nutzers. Die Trustcenter bieten verschiedene Arten von Zertifikaten an, die meist in Klassen unterteilt sind. Diese unterscheiden sich meist in der Art der Überprüfung der Identität des Antragstellers und somit in der Vielfältigkeit des Einsatzes. Beispielsweise sind Zertifikate (Klasse 1 bei Verisign), bei denen die Identifizierung des Nutzers über Email stattgefunden hat, nur zur Nutzung von S/MIME gedacht. Während Zertifikate, bei denen die Identität des Nutzers über Ausweispapiere oder ähnliches geschieht, auch für Transaktionen verwendet werden können.

Verisign, ein Trustcenter in Amerika, bietet kostenlos für einen Zeitraum von sechs Monaten ein Zertifikat für Testzwecke an. Dazu schickt Verisign dem Nutzer nach Eingabe seiner Daten eine Email, die eine Kennung enthält, mit der das Zertifikat von einem Verisign-Server heruntergeladen werden kann. Das heruntergeladene Zertifikat wird automatisch in die Email-Umgebung (Netscape Messenger) eingefügt und kann verwendet werden. Um nun anderen Nutzern verschlüsselte Email zu senden, ist der gegenseitige Austausch der öffentlichen Schlüssel notwendig. Hierzu ist das einmalige Verschicken einer signierten Email notwendig. Über diese signierte Email kann der Empfänger den öffentlichen Schlüssel des Absenders in die Schlüsselverwaltung der Email-Applikation übernehmen und damit verschlüsselte Emails an den Besitzer dieses öffentlichen Schlüssels schicken.

Durch die einfache Integration in gängige Email-Applikationen stellt S/MIME eine Alternative gegenüber PEM und PGP dar. Jedoch ist die Ausfuhr von Algorithmen, die frei bestimmbare Schlüssel mit einer Länge über 40-Bit enthalten, durch die amerikanischen Exportbeschränkungen nicht zugelassen. Durch die immer größere Performanz von Computersystemen stellen 40-Bit lange Schlüssel keine ausreichende Sicherheit dar. Inzwischen gibt es Bestrebungen der amerikanischen Regierung alle verschlüsselten Dokumente und Kommunikationen um Informationen zur Schlüsselwiederherstellung (Key Recovery Block) zu erweitern. Hierzu soll der zur Entschlüsselung der Dokumente notwendige Schlüssel mit einem öffentlichen Schlüssel einer durch die Regierung kontrollierten Instanz verschlüsselt und an die Dokumente angehängt werden. Somit wäre die Regierung immer in der Lage, mit ihrem geheimen Schlüssel den sogenannten Key Recovery Block und somit das eigentliche Dokument zu entschlüsseln.

Durch die Exportbeschränkungen und Bestrebungen der amerikanischen Regierung, die Verschlüsselung zu kontrollieren, ist kein hundertprozentiger Schutz mit S/MIME möglich. Jedoch können die für S/MIME verwendeten Krypto-Algorithmen nutzerseitig durch deutsche Algorithmen, die längere Schlüssel unterstützen, ausgetauscht werden, um eine maximale Sicherheit zu erreichen. Bisher sind jedoch keine deutschen Algorithmen vorhanden, die für S/MIME eingesetzt werden können.

- Verwendung von Anonymous Remailern

Um die Erstellung von Kommunikationsprofilen teilweise zu verhindern bzw. um anonyme Emails verschicken zu können, können Rechner im Internet, sogenannte Anonymous Remailer, verwendet werden. Die Anonymous Remailer anonymisieren die Absenderadresse der eingehenden Email, durch Zuordnen einer eindeutigen neuen Absenderadresse (z.b. an12345@anon.penet.fi) und leiten diese an den Empfänger weiter. Dabei wird die Zuordnung zwischen der Absenderadresse und der generierten anonymen Adresse gespeichert, so dass der Empfänger an die anonymisierte Absenderadresse antworten kann. Mit dieser Technik ist zumindest gewährleistet, dass alle Stationen (MTAs), die zwischen dem Remailer und dem Empfänger an der Weiterleitung der Email beteiligt sind, sowie der Empfänger selbst, nicht erkennen, wer der Absender ist. Jedoch ist die Email auf dem Weg zum Remailer selbst nicht anonymisiert, womit alle an der Weiterleitung zum Remailer beteiligten MTAs potentielle Angreifer sein können. Dieser Nachteil wird bei Verwendung von Servern im WWW, die das Eingeben und Verschicken von Emails über Formularfelder anbieten, umgangen. Die Voraussetzung ist natürlich ein vertrauenswürdiger Server, der bei Nutzung seiner Dienste keine Informationen über den Nutzer sowie dessen Email protokolliert. Nachteilig ist jedoch, dass die Empfänger der Email keine Möglichkeit haben, auf diese Email zu antworten.

Die Verwendung von Anonymous Remailern ist sinnvoll, wenn die Anonymität des Absenders, beispielsweise bei der Teilnahme an umstrittenen Diskussionsforen oder Umfragen über Email, eine große Rolle spielt. Leider wurden diese Dienste für Straftaten (z.b. Drohbriefe, Belästigungen ...) missbraucht, wodurch viele der frei nutzbaren Remailer deaktiviert wurden. Jedoch stehen immer mehr private Remailer, die eine Benutzerkennung erfordern, zur Verfügung.

- Einsatz von Anti-Viren-Programmen

Um die Infizierung von Computersystemen mit Viren zu verhindern, werden in vielen Institutionen gängige Anti-Viren-Programme eingesetzt. Diese Programme laufen meist als residente Programme im Hintergrund und überprüfen bereits vor dem Start von ausführbaren Programmen bzw. beim Zugriff auf Disketten auf möglichen Befall mit Viren.

Microsoft hat inzwischen in die Office-Arbeitsumgebungen (Office 97) einen Dialog integriert, womit der Nutzer beim Öffnen von Dokumenten, die Ausführung von enthaltenen Makros explizit bestätigen muss. Somit hat der Nutzer die Möglichkeit, verdächtige Dokumente zuvor nach Viren zu durchsuchen oder das Dokument ohne Makros zu öffnen.

Eine komfortable Möglichkeit, Viren über Email abzufangen, bietet das Produkt MailGuard der Firma Dr. Solomon, das auf dem MIMEsweeper-Produkt der Firma Integralis aufsetzt. MailGuard kann in beliebigen Email-Servern und Plattformen (wie NT, Unix und OS2) die eingehenden und abgehenden Emails nach Viren durchsuchen. Infizierte Emails werden in einem speziellen Ordner in Quarantäne gestellt und der Systemadministrator wird benachrichtigt, der die Datei desinfizieren, reparieren und anschließend an den endgültigen Empfänger weiterleiten kann. MailGuard unterstützt zudem alle gängigen Email-Formate und Dekomprimierungsverfahren, wodurch auch komprimierte Dateien, die an Emails angehängt sind, nach Viren durchsucht werden. Mit Hilfe von MailGuard wird verhindert, dass Mitarbeiter an externe Personen bzw. Unternehmen Viren weitergeben oder auch Viren in das eigene Computersystem einschleusen.

|

|